Le fait est devenu notoire : nos mails et nos appels téléphoniques sont sur écoute. Depuis les premières informations rendues publiques, en juin 2013 par Edward Snowden, cet analystetravaillant pour la NSA (l’Agence nationale de sécurité américaine), les scoops s’enchaînent sur les programmes d’espionnage d’Etat des communications internet et téléphoniques.

Il en ressort qu’au nom de la lutte antiterroriste, les services secrets américains, britanniques et même français espionneraient l’ensemble des échanges électromagnétiques de la planète !

Monsieur Tout-le-monde est-il donc épié sans le savoir ? Officiellement, c’est non. “Il ne s’agit que d’interceptions de sécurité soumises à un cadre légal clair, veut rassurer Gwendal le Grand, expert informatique à la Commission nationale de l’informatique et des libertés (Cnil). Le nombre d’écoutes simultanées, contrôlé par le Premier ministre, n’est actuellement que de 6 000 environ en France.”

Il n’empêche : “Par nature, les services secrets cherchent à tout savoir sur tout, tout le temps,rappelle Daniel Martin, ancien responsable technique de la Direction de la surveillance du territoire (DST). Or, cet idéal était jusqu’ici inaccessible techniquement.”

UN FICHAGE GÉNÉRÉ AUTOMATIQUEMENT

Qu’en est-il aujourd’hui ? “Prism”, le programme occulte de la NSA par qui le scandale est arrivé, vise à siphonner les “métadonnées” du réseau mondial. C’est-à-dire qu’il s’attaque moins au contenu de nos échanges qu’à leur enveloppe numérique : pour une conversation téléphonique, les numéros de téléphone de l’appelant et de l’appelé, la date, l’heure et la durée de la communication, ainsi que la localisation de l’appel repéré grâce à l’identifiant de l’antenne-relais.

Une fiche est alors générée automatiquement, que les opérateurs ont l’obligation légale, en France, de conserver durant un an à des fins d’enquête de police. Or, expose Vincent Blondel, spécialiste des métadonnées à l’Université catholique de Louvain (Belgique), “ces données spatio-temporelles livrent des informations intrusives. Au bout de quelques semaines de suivi, on peut facilement en déduire la localisation du domicile, le lieu de travail, de vacances, la garde alternée des enfants…”

Ces métadonnées se prêtent en effet à toutes sortes d’analyses statistiques, d’autant, souligne le spécialiste, que “leur stockage ne pose plus aucun problème : l’ensemble des communications d’un pays durant une année tient sur un seul ordinateur”. Le profil d’un individu se dégage alors nettement, en même temps que ses failles.

Mais ce n’est pas tout : l’analyse des numéros de téléphone permet aussi de savoir qui parle avec qui. “On peut ainsi identifer des groupes correspondant, par exemple, à des préférences politiques”, pour-suit Vincent Blondel. Siphonnage et rapprochement sont donc largement utilisés dans la lutte antiterroriste. La NSA étendant même sa surveillance aux personnes séparées d’un suspect par deux intermédiaires – l’homme qui a parlé à l’homme qui a parlé au terroriste.

DES PUBLICITÉS CIBLÉES PAR MOTS CLÉS

Cet espionnage peut-il aller jusqu’au contenu de nos transactions bancaires et de nos communications ? Oui. Même si cela ne s’annonce pas aussi simple, indique le crypto-analyste Bruce Schneier : “Certains algorithmes utilisés résistent à tout décryptage, et il est de toute façon impossible de traiter de tels volumes d’échanges.” Sauf que, relativise l’expert, “la NSA est capable de lire le trafic internet par des moyens détournés, en accédant à certains mots de passe ou via des failles dans les logiciels”.

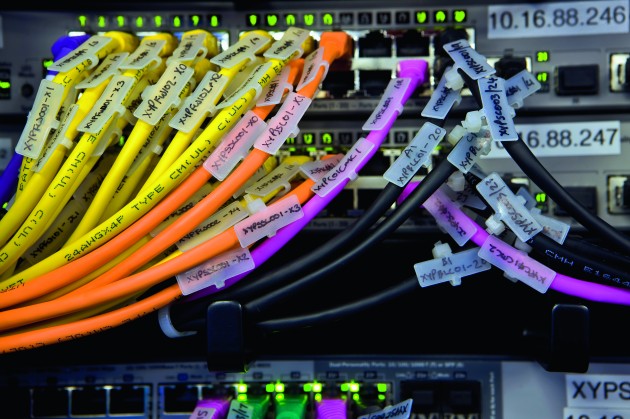

Surtout, complète Gwendal le Grand, “l’interception des données peut se faire au moment de leur stockage en clair dans les fermes de serveurs”. Ainsi, Google ne se prive-t-il pas de scanner par mots clés les mails qu’il héberge afin de mieux cibler ses publicités. Rien n’empêcherait donc un éventuel cyber-agent infiltré d’y tester des mots clés sensibles.

Quant aux conversations téléphoniques, “les techniques de conversion de la voix en texte sont devenues très bonnes, observe Bruce Schneier. Et à partir de cette transcription, on peut facilement opérer une recherche par mots clés”. Même si Vincent Blondel n’a encore “jamais entendu parler de telles techniques portées à grande échelle”, de lourds soupçonsd’enregistrements massifs pèsent. Il suffit de voir le nouveau centre de serveurs de la NSA,capable d’accueillir des yottaoctets de don-nées (10^24 octets), l’équivalent de milliers demilliards de disques durs…

“Bien sûr, tout attraper n’est pas forcé-ment tout comprendre, si l’on songe ne serait-ce qu’aux six mille langues parlées dans le monde”, suggère Daniel Martin… C’est sans compter avec la dizaine de milliers d’analystes de la NSA.

Publication de Science et vie

Traité par Mireille Alphonse pour SC Info